안랩 “금융앱 사칭해 금융상담전화 가로채는 악성앱 주의”

금융사 사칭 피싱사이트서 유포, 설치 시 통화기능·문자메시지 등 과도한 접근권한 요구

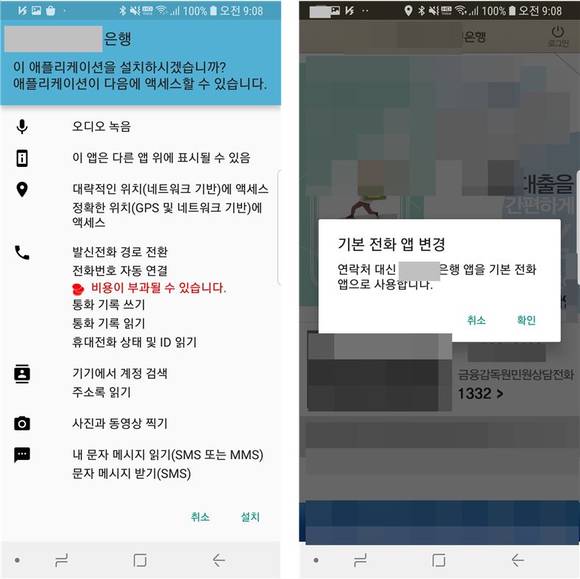

▲‘카이시’ 악성 앱 설치 시 권한요청 화면(왼쪽)과 기본 전화 앱 변경 화면 / 사진=안랩

안랩(대표 강석균)은 8일 금융앱을 사칭해 감염 스마트폰 정보를 탈취하고 금융상담전화까지 가로채 공격자에게 재연결하는 ‘카이시’ 모바일 악성코드를 발견했다며 사용자의 주의를 당부했다.

공격자는 먼저 유명 금융사 웹사이트와 유사하게 제작한 피싱 사이트로 사용자를 유도한다. 공격자는 보이스피싱이나 스미싱 등을 활용해 사용자들이 이 피싱 사이트에 접속하도록 유도한 것으로 보인다.

사용자가 해당 피싱 사이트에 접속하면 ‘이용하려면 본인인증 프로그램을 설치해야 한다’며 카이시 악성 설치파일(.apk)을 사용자 스마트폰에 다운로드한다. 설치되는 과정에서 카이시 악성 앱은 통화기능(발신전화 경로 전환, 통화기록 읽기·쓰기 등)과 주소록, 문자메시지 접근권한 등 과도한 권한을 요구한다. 또 최초 실행 시에는 ‘기본 전화 앱을 OOO(해당 악성 앱이 위장한 유명 은행앱 이름)으로 바꾸겠다’는 팝업을 띄운다.

사용자가 무심코 모든 권한을 허용하면 카이시 악성 앱은 먼저 스마트폰 정보와 문자메시지, 주소록 등을 유출한다. 이와 함께 사용자의 전화 상태를 모니터링하다가 공격자가 지정해 놓은 특정 금융사 전화번호로 발신이 감지되면 이를 가로채 공격자의 번호로 재연결한다. 즉, 사용자가 올바른 번호로 금융상담 전화를 걸어도 해당 전화는 공격자에게 연결이 되는 것이다. 특히 전화 연결 시에는 악성 앱 내부에 저장한 각 금융기관 별 안내음을 재생해 사용자의 의심을 피하기도 했다. 현재 V3모바일 제품군은 해당 악성코드를 탐지하고 있다.

피해를 줄이기 위해서는 ▲출처가 불분명한 문자메시지 내 URL·첨부파일 실행금지 ▲앱 다운로드 시 구글플레이 등 정식 앱 마켓 이용 ▲스마트폰에 V3 모바일 시큐리티 등 모바일 백신설치 등 필수 보안수칙을 실행해야 한다.

강동식 기자 lavita@datanews.co.kr

[ⓒ데이터저널리즘의 중심 데이터뉴스 - 무단전재 & 재배포 금지]